Privileged Access Management

Die Verwaltung von privilegierten Zugriffrechten für Mitarbeiter und und externe Dienstleister kann sehr schnell komplex werden und bedeuted oft auch hohe Risiken. Privileged Access Management bietet sich hierzu als Lösung an, um diese Zugriffe gezielt schützen zu können.

Im Zuge der digitalen Transformation hat sich die IT und ihre Bereitstellungsoptionen in den letzten Jahren grundlegend verändert. Dank Virtualisierung und Cloud-Lösungen werden Dienste ausgelagert und als SaaS integriert. Dies bedeutet für die Sicherheit neue Herausforderungen. Speziell die Verwaltung der Zugriffe, insbesonders der privilegierte Accounts d.h. Kontos Administrator oder Root, wird immer anspruchsvoller. Z.B. Müssen Externe Dienstleister heutzutage auf Appliances innerhalb des Netzwerks des Kunden zugreifen können. IT Mitarbeiter haben externe Konten in der Cloud um die Dienste zu verwalten oder konfigurieren zu können. Zudem behalten oft diese User ihre privilegierten Rechte und ändern selten ihre Passwörter was zu hohen Risiken führen kann. Um hier den Überblick zu behalten und die Sicherheit gewährleisten zu können, bietet sich eine Privileged Access Management (kur PAM) Lösung an, um diese Zugriffe gezielt schützen zu können.

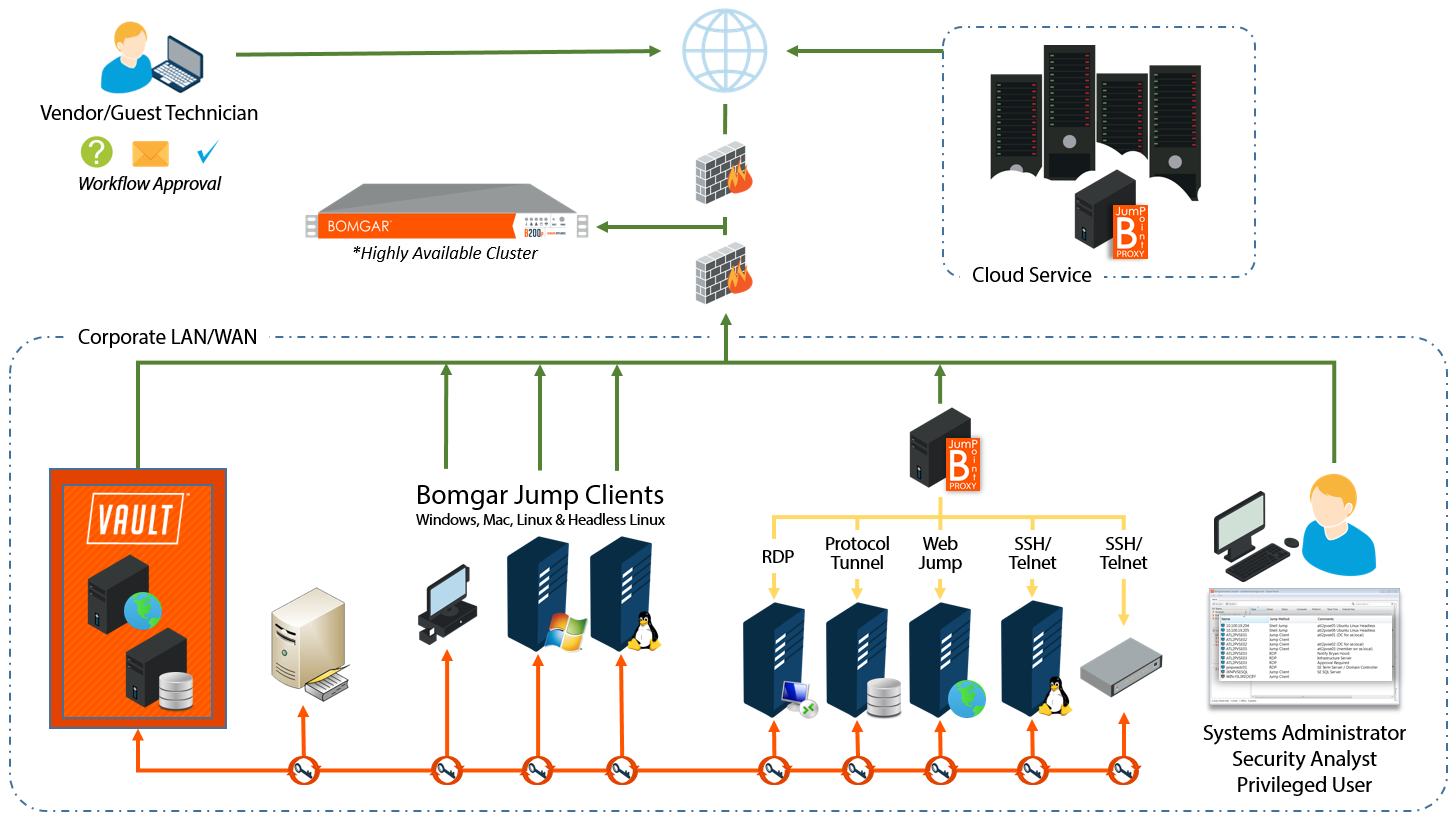

Eine PAM verwaltet die Passwörter indem diese zentralisiert und sicher in einem Vault abgelegt wird. Wenn ein Benützer (Intern oder Extern) Zugriff auf diese wichtigen Dienste erhalten soll so geht dies nur über das zentrale PAM System. Z.B. wählt der Benützer den Rechner aus dem PAM Register aus worauf er eine Session als Administrator starten will. Die PAM öffnet darauf hin den gewünschten Zugriff z.B. über Remote Desktop oder Remote Shell und loggt den User mit dem geschützten Passwort automatisch ein. Der Benützer sieht dabei nie das eigentliche Passwort. Die Session kann dabei aufgezeichnet oder durch andere in Echtzeit überwacht werden. Ebenfalls werden White- oder Black-Listings angewendet, um sicherzustellen, dass der eingeloggte Benützer nur das ausführen kann was er auch soll. Nach Beendigung der Session wird das PAM System automatisch das Passwort ändern, damit allfällige "Replay" Attacken ausgeschlossen werden können.

Features

Eine gute PAM Lösung muss folgende Features aufweisen: Passwort Vault mit automatischer Passwortänderung. Unterstützung von Single Sign On und 2 Faktor Authentisierung, welche sich auch mit SAML, Identiy Federation und Active Directory (LDAP) integrieren lassen kann. Eine PAM Lösung muss verschiedene Zugriffs-Varianten und Protokolle (Jumps) beherrschen, um so auch alte Legacy Systeme anbinden zu können. Zudem sollten Accounts, egal ob diese intern (On-Premise) oder in der Cloud sind, verwaltet werden können. Session müssen aufgezeichnet werden können z.B. um so nachzuvollziehen zu können was der User auf dem Desktop angeklickt bzw. in den Schells eingegeben hat. Um Missbrauch vermeiden zu können, muss es White- und BlacklListing unterstützen können. Zudem muss die ganze Lösung je nach Favorisierung in der Cloud oder On-Premise installiert werden können. Natürlich sollte auch eine Anbindung und Integration in das Security Information und Event Management System (SIEM) nicht fehlen. Das Tüpfelchen auf dem "i" beinhaltet auch ein Workflow Approval, der es erlaubt jederzeit von überall her die Erlaubnis mittels 4-Augenprinzip bestätigen zu können. So kann z.B. der Remote-Zugriff eines externen Dienstleisters auf die interne Infrastruktur bequem vom Mobile unterwegs für 15 min erlaubt werden.

Passwort Vault

Passwort Rotation

SSO & 2 FA

Jump Anywhere

On-Premise / Cloud

Session Recording

White & Black Listing

Workflow Approval

AD & LDAPs

SIEM Integration

Lösungsansatz und Angebot von SwissConomy

Der Ansatz von SwissConomy sieht dabei vor das Deployment und Verwaltung eines PAM Systems so einfach wie möglich zu halten. Alle Deployment Varianten On-Premise, als Appliance oder als fertiger Cloud-Dienst wird dabei unterstützt. Unsere vorgeschlagene PAM Lösung lässt sich unkompliziert innert wenigen Tagen in Betrieb nehmen und ist auch einfach in der Wartung. Zudem unterstützt es von Haus aus schon Workflow-Approval Möglichkeiten und kann von jedem gängigen End-User Gerät bedient werden.

Das folgende Diagramm zeigt wie eine installierte PAM Lösung On-Premise aussehen könnte. Es werden nur wenige Schritte benötigt, um die Lösung in Betrieb nehmen zu können.

Unser Leistungsangebot im Bereich PAM umfasst:

- Allgemeine Beratung um das Thema Identity & Access Management

- Konzeption und Dimensionierung der PAM Lösung

- POC, um sicherzustellen, dass die PAM Lösung die Erwartungen erfüllt

- Installation, Konfiguration, Inbetriebnahme und Roll-out

- Migration von neuen Versionen

- Anpassungen an die Bedürfnisse (z.B. Workflows & Reporting)

- Schulung der Mitarbeiter

- Betreuung der Lösung als Managed Service

Haben wir Ihr Interesse geweckt? So vereinbaren Sie doch noch heute mit unseren Experten einen unverbindlichen Termin. Gerne demonstrieren wir Ihnen wie eine PAM Lösung im einzelnen funktioniert und wie diese für Ihr Unternehmen eingesetzt werden kann.